Banshee 2.0 : Un malware macOS qui vole le chiffrement d’Apple pour se cacher

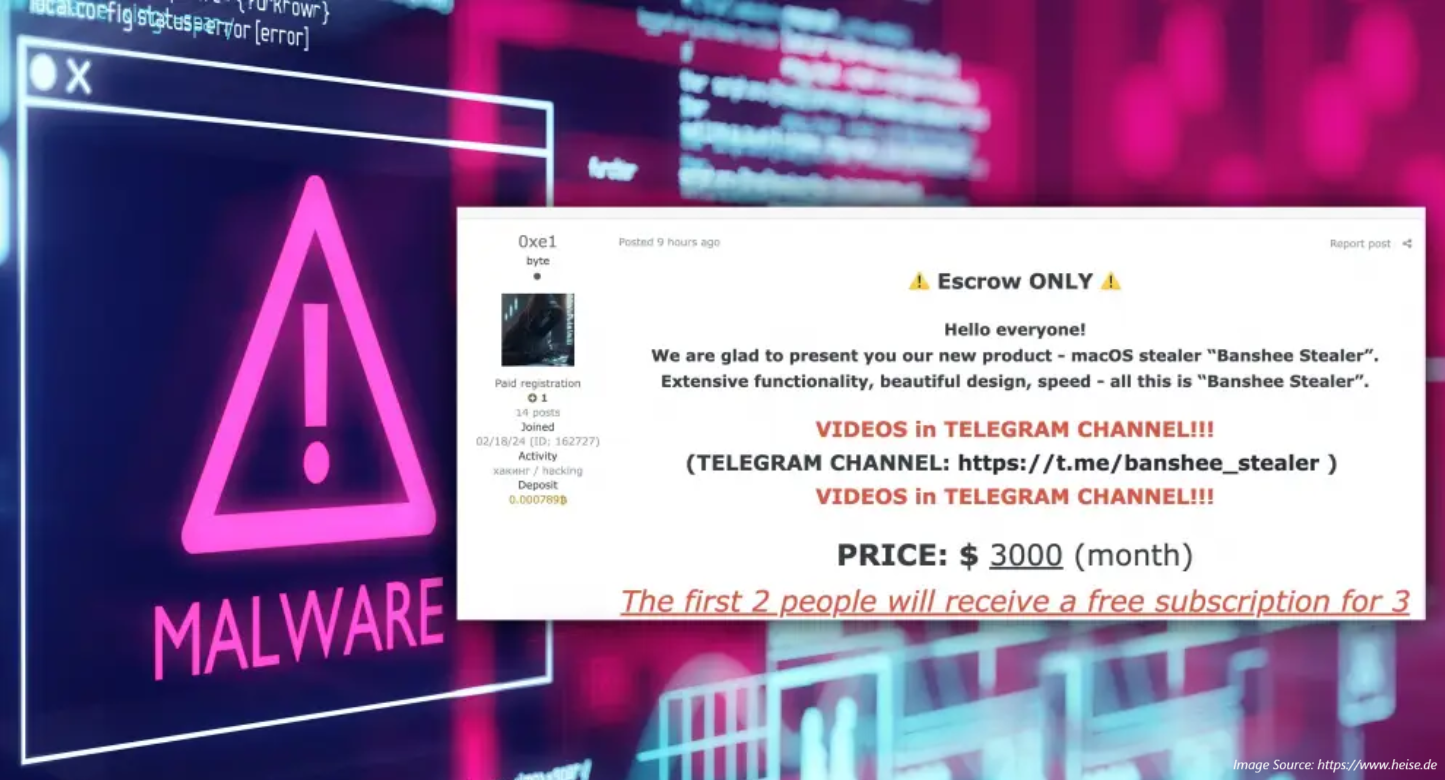

Une nouvelle version du malware macOS "Banshee" a été découverte, utilisant un algorithme de chiffrement volé à l’outil antivirus d’Apple, XProtect, pour échapper à la détection. Ce logiciel malveillant, vendu comme un service de vol de données ("stealer-as-a-service") sur des marchés cybercriminels russes, cible les informations sensibles des utilisateurs de Mac, notamment les identifiants de navigateurs et les portefeuilles de cryptomonnaies.

Un malware furtif et sophistiqué

Banshee, initialement détecté en juillet, était facilement repéré par les antivirus en raison de son code en texte clair. Cependant, une variante plus récente, observée en septembre par les chercheurs de Check Point, a réussi à rester indétectée pendant des mois. Cette version utilise un algorithme de chiffrement identique à celui employé par XProtect, l’outil antivirus intégré à macOS, pour masquer ses activités malveillantes.

Le vol de l’algorithme d’Apple

XProtect, l’antivirus natif d’Apple, repose sur des binaires appelés "Remediator" qui utilisent des règles YARA pour identifier les menaces connues. Les chercheurs de Check Point ont découvert que Banshee 2.0 utilise le même algorithme de chiffrement que celui qui protège les règles YARA de XProtect. Bien que l’origine de cet algorithme volé reste incertaine, il est probable que le développeur du malware, connu sous le pseudonyme "0xe1" ou "kolosain", ait inversé le code de XProtect ou se soit inspiré de publications techniques.

"Une fois que le chiffrement des chaînes de XProtect est connu, les acteurs malveillants peuvent facilement le réutiliser à des fins malveillantes", explique Antonis Terefos, ingénieur en reverse engineering chez Check Point Research. Cette technique a permis à Banshee 2.0 d’échapper à la détection par la majorité des moteurs antivirus sur VirusTotal pendant près de deux mois.

Une propagation via des campagnes variées

Depuis fin septembre, Check Point a identifié plus de 26 campagnes distribuant Banshee. Ces campagnes se divisent en deux catégories principales :

- Distribution via GitHub : Entre mi-octobre et début novembre, les attaquants ont diffusé Banshee via des dépôts GitHub proposant des versions crackées de logiciels populaires comme Adobe ou des outils d’édition d’images et de vidéos. Les fichiers malveillants étaient souvent nommés "Setup", "Installer" ou "Update". Ces campagnes ciblaient également les utilisateurs de Windows avec le malware Lumma Stealer.

- Sites de phishing : D’autres campagnes ont utilisé des sites de phishing pour distribuer Banshee, en le déguisant en logiciels populaires comme Google Chrome, TradingView, Parallels ou Telegram. Les utilisateurs de macOS recevaient un lien de téléchargement malveillant.

Les conséquences de la fuite du code source

Le 23 novembre, le code source de Banshee a été divulgué sur le forum cybercriminel russe "XSS". Bien que le développeur ait mis fin à son service de malware-as-a-service (MaaS), la fuite a permis à d’autres acteurs malveillants de reprendre et de modifier le code. Malgré l’ajout de règles YARA par les éditeurs d’antivirus, la version chiffrée de Banshee est restée indétectée par la plupart des moteurs sur VirusTotal.

Une menace persistante pour les utilisateurs de macOS

Banshee 2.0 démontre que même les systèmes macOS, souvent considérés comme plus sûrs, ne sont pas à l’abri des menaces sophistiquées. "Le succès de Banshee montre l’importance pour les utilisateurs de macOS de rester vigilants et conscients des risques", souligne Antonis Terefos. Les utilisateurs doivent éviter de télécharger des logiciels crackés ou de cliquer sur des liens suspects, et maintenir leurs systèmes à jour avec les derniers correctifs de sécurité.

Conclusion

Banshee 2.0 illustre l’ingéniosité croissante des cybercriminels, capables de détourner des outils de sécurité légitimes pour renforcer leurs propres logiciels malveillants. Alors que les menaces pour macOS se multiplient, les utilisateurs et les éditeurs de sécurité doivent redoubler de vigilance pour protéger les systèmes contre ces attaques de plus en plus sophistiquées.